Physically Unclonable Function Erhöhte FPGA-Sicherheit durch Integration einer PUF

Unter Ausnutzung einer Physically Unclonable Function schaffen Sie mit Hilfe eines FPGAs ein ausfallsicheres, umfassend authentifiziertes und dennoch programmierbares Sicherheitsschema.

Anbieter zum Thema

Da die Vielfalt und Anzahl der Sicherheitsrisiken weiter zunimmt, müssen komplexe Systeme und Geräte geschützt werden. FPGAs sind hier keine Ausnahme, und alle FPGA-Hersteller haben die Sicherheitsfunktionen ihrer Bausteine im Laufe der Zeit weiter erhöht.

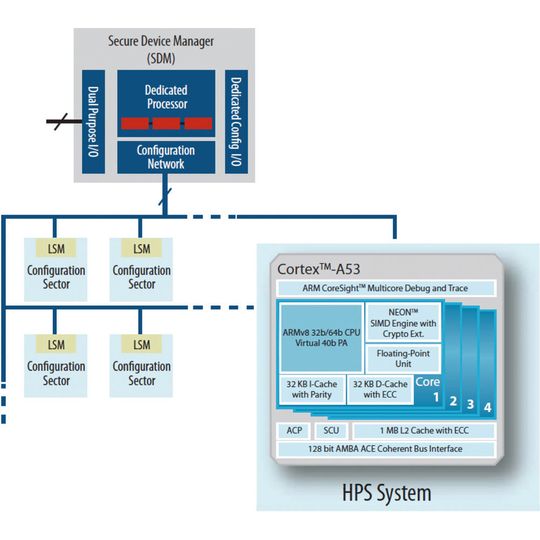

Eine Möglichkeit, die Sicherheitsfunktionen zu verwalten, ist das Erstellen eines Mikroprozessor-Blocks, der als Security Device Manager (SDM) dient. So lässt sich ein voll authentifiziertes Konfigurationsverfahren umsetzen, mit dem Entwickler die Gerätekonfiguration anpassen, alle Daten auf Null setzen (im Falle eines Sicherheitsverstoßes) und Schlüssel verwalten können.

Altera verwendet dieses Schema in seinen Stratix 10 SoC FPGAs. Aus Sicht der Systemkonfiguration ist der SDM der Eintrittspunkt für JTAG-Befehle. Im Stratix 10 SoC FPGA laufen die wesentlichen Sicherheitsfunktionen in einem Voting-Schaltkreis eines 3-fach redundanten Lock-Step-Mikroprozessors. Stimmen alle drei Prozessoren überein, ergibt sich eine inhärent sichere Implementierung.

Die drei Verschlüsselungsblöcke AES, SHA2 und ECDSA bieten die Möglichkeit, Verschlüsselung und Authentifizierung für alle Chipfunktionen bereitzustellen. Der Secure Hashing Algorithm (SHA) und der Elliptic Curve (ECDSA) Funktionsblock bieten einen mehrstufigen Ansatz für die Authentifizierung. Damit lassen sich mehrere Signaturen mit verschiedenen Schlüsseln auf sensiblen Datenblöcken anwenden.

Die Authentifizierungs- und Verschlüsselungsfunktionen werden durch die Physically Unclonable Function (PUF) ergänzt. In Alteras Stratix-Bausteine sind die PUF-Algorithmen als Befehlscode anstelle hardware-basierter PUF-Blöcke implementiert. Das von Intrinsic ID entwickelte PUF erzeugt einen völlig bausteinbezogenen, nicht klonbaren Schlüssel, den Entwickler für die Baustein-Authentifizierung und das Schlüssel-/Key-Wrapping verwenden können.

PUFs verwenden Zufallsmuster, um Bausteine voneinander zu unterscheiden. Intrinsic IDs Technik nutzt den einzigartigen Charakter der Sub-Micron-Prozessschwankungen innerhalb der FPGA-SRAM-Transistoren. Da bestehende FPGA-Blöcke verwendet werden, wird der verfügbare Platz für das Design nicht beeinträchtigt.

Das Prinzip hinter SRAM PUF ist, dass es die Start-up-Werte einer Reihe von SRAM-Zellen nutzt. Der Ausgangszustand jeder Zelle ist eine Funktion aus den Prozessschwankungen während der Fertigung, was den Zustand der SRAM-Zelle entweder auf Eins oder Null setzt. Diese Start-up-Werte sind aufgrund der Prozessschwankungen völlig zufällig und unmöglich zu kontrollieren.

Das resultierende SRAM-Muster und die PUF selbst sind somit nicht vorhersehbar und somit einzigartig. Da der Schlüssel abgeleitet und nicht dauerhaft gespeichert wird, ist die PUF eine äußerst sichere Art, einen Schlüssel zu erzeugen. Versucht ein Hacker, den Baustein auszulesen oder zu manipulieren, wäre dies völlig sinnlos.

(ID:43813520)

:quality(80)/p7i.vogel.de/wcms/f4/ca/f4ca5350a448ca833cd05e87703019d6/0128902853v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ea/2a/ea2a033222605e608a8121bf90cb04c8/0128893388v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/89/6d/896df53a45806826443c1d4b7b954992/0128555431v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7d/bb/7dbb06378b5a3d4cf0a96a9ea38a0261/0128880826v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/df/09/df09d635cf5ff7dbdd503a559274dadc/0128886473v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9d/55/9d551aa422d51c415628a615dfad47b1/0128886693v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/38/10/3810d163ae77015a84eb8d9e0ccdb3f2/0128871470v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d8/80/d880f26a5e6b9488861f1d713f085023/0128847366v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/dc/11/dc111931b22b80d8da8d0d57cb6ad2df/0128906295v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/00/cf/00cfd71f9b1e00f7d572558ae654362e/0128838981v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d6/cf/d6cf6e7d535319f6c7b80c0196c06780/0128790900v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6d/4f/6d4fe792711097eb79e38dafcef2aded/0128898308v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/23/3d236003a1622503cdc202a3ab9c98bf/0128897141v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/6e/67/6e67b8257b53970fc9bac7f09d9f5afe/0128880777v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/35/9c35ed04fa562b190cbc496a695a6802/0128823288v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/e6/d7e6fe4124ec2efc726e9c3f2c2a4cfc/0128241940v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7d/68/7d68aecf780e15057f14df63731fb935/0127934402v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/ec/ad/ecad1a990fb931892757865d0270eabb/0127959299v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d0/31/d0318b5503cd12a34eef53941547fff8/0128912090v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d4/ff/d4ffb5ae3f9a2d9755b395cfe082d391/0128875656v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/bb/52bbdf63addc5652d9fc2f8908124327/0128808573v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fa/9e/fa9e1fa75fbe621ecc8f3fc70d6d380a/0128894662v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/65/a2/65a2ec3da11379e70bf8933d1170353c/0128776801v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c7/2f/c72f9de0f70aa2e496a4001d4267032a/0128804348v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/32/93/3293abe43d16822fba0c2f7b16ebf84e/0128782553v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/72/7572358f530e4f99a3ac1e84abd132cd/0128906236v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/45/fe/45feae490305c591ce1428c2e13cc34c/0128897569v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2a/2c/2a2c4d29a353c1aa8abc39c5ddf6c96b/0128894213v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/b4/b9b48e164a8adfc48d941f0d06eb8e31/0128873058v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/6d/d96dfa3d82837cca1dc111b292abba9a/0128893036v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/64/63/6463f6d5382f7deb935d82c0a23acbfe/0128885787v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/69/1f/691f39ba12be3cad90eb88bdabc456a6/0127321404v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/cc/6acc4f803241cfe5b6d60560c0a2b4d9/0126684948v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/aa/efaae5a25fb0a4c55c434611033447af/0126532350v2.jpeg)

:fill(fff,0)/images.vogel.de/vogelonline/companyimg/10800/10894/65.jpg)

:fill(fff,0)/p7i.vogel.de/companies/66/1f/661fa8e004810/heitec-logo-2024-1200px-ae.png)

:fill(fff,0)/p7i.vogel.de/companies/5f/15/5f157c2d880f4/ish-logo2020.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/981200/981248/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/981200/981250/original.jpg)

:quality(80)/p7i.vogel.de/wcms/4a/e0/4ae0e2c46707c68597af9c5e1bc59696/0124937059v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/88/0b/880b1539aba182d2b26dc2b5a3f0541e/0125283151v2.jpeg)