Sicherheitskritische Systeme, Teil 3 Einführung in die Software-Entwicklung gemäß IEC61508

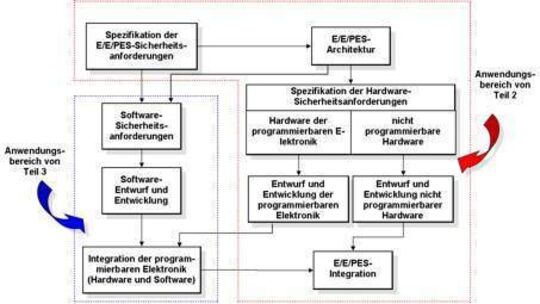

Teil 3 der Norm IEC 61508 richtet sich an Software-Entwickler sicherheitsgerichteter Systeme. Da viele Softwarefehler auf Spezifikationsmängeln und mangelnder Transparenz in den Abläufen basieren nehmen Entwicklungsprozesse und Methoden in der Norm einen breiten Raum ein.

Anbieter zum Thema

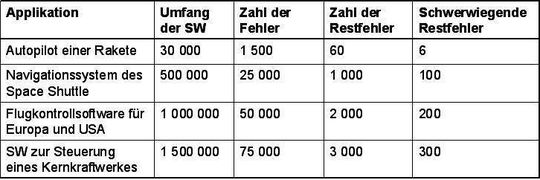

Für Softwarefehler gilt seit jeher: Kleine Fehler können große Auswirkungen haben. Dabei sind Softwarefehler immer (latent) vorhanden, insbesondere da die Komplexität von Software kontinuierlich steigt.

Die Qualität heutiger Software wird nicht allein durch möglichst fehlerfreie Codierung und Tests erreicht, nach verschiedenen Untersuchungen basieren viele Softwarefehler bereits auf Spezifikationsmängeln und mangelnder Transparenz in den Abläufen. Daher nehmen Entwicklungsprozesse und Methoden einen breiten Raum im 3. Teil der IEC 61508 ein.

Softwarefehler sind immer Entwurfs- oder Implementierungsfehler. Im Kontext der IEC 61508 werden diese Fehler als „systematische Fehler“ bezeichnet.

Sicherheitskritische Software sind Programmteile, die unmittelbar oder mittelbar die Sicherheit eines Systems durch Fehlfunktionen beeinflussen können. Dabei sind Funktionen der Applikation (z.B. Berechnungen, Ablaufsteuerungen), der Hardware (z.B. Diagnosen wie RAM- Test) und der Kommunikation (z.B. sichere Datenübertragung) unterscheidbar.

Anforderungen der IEC61508-3

Teil 3 der Norm IEC 61508 beschreibt einen Lebenszyklus der Software und schlägt Techniken und Verfahren vor, wie sicherheitsgerichtete Software(teile) entworfen und dokumentiert sein sollte. Alle Tätigkeiten und Ergebnisse des Lebenszyklus müssen dokumentiert werden.

Basierend auf dem Software- Lebenszyklus ist das bekannte V-Modell mit sicherheitskritischen Anforderungen erweitert worden und kann als Grundlage einer Softwareentwicklung nach der IEC61508-3 angewendet werden. Haben sich im Unternehmen andere Software- Entwurfsmodelle (Wasserfall, Spiralmodelle) etabliert, sollte der Zusammenhang zu den vorgeschlagenen Phasen der IEC61508 dargestellt werden. Dabei ist die Rückverfolgbarkeit für sicherheitsgerichtete Funktionen in der Dokumentation elementar: Die Informationskette Spezifikation- Entwurf- Implementierung- Test und zurück muss für jede einzelne Sicherheitsfunktion erkenntlich sein.

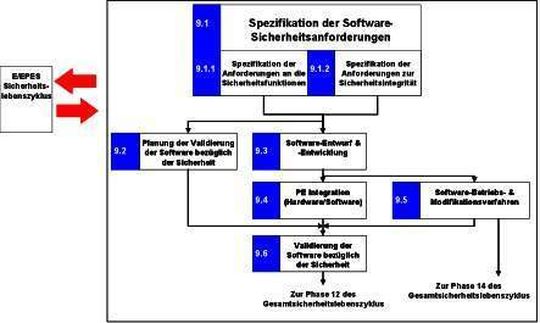

Spezifikation der Software-Sicherheitsanforderung

- Beschreibung der sicherheitsrelevanten Funktion

- Beschreibung der Schnittstellen zwischen Hard- und Software

- Trennung zwischen sicherheitsrelevanten und nichtsicheren Programmteilen

- Sicherheitsrelevante Kommunikationsverbindungen

Je nach SIL sind dabei bestimmte Methoden der Beschreibung gefordert (z.B. semi- formale oder formale Methoden).

IEC 61508 Teil-7 enthält generell eine nähere Beschreibung der vorgeschlagenen Methoden. Diese sind jedoch oft in der Softwareentwicklung von Embedded- Systemen nahezu unbedeutend. Äquivalente Methoden und Verfahren sind erlaubt – so ist heute z.B. UML 2.0 ein gängiger Standard, um Software zu entwerfen und zu dokumentieren.

Planung der Validierung der Software bezüglich der Sicherheit

Die IEC 61508 fordert immer eine Planung der geforderten Tests (Validierungen) im Vorfeld, inklusive Reviews und Begutachtungen (Verifikationen). In der Testplanung werden die Tests mit Erwartungshaltung beschrieben. Auch wann diese Tests von wem auszuführen sind, muss aus der Dokumentation ersichtlich sein. Auf dieser System- Ebene sind die Tests auf die Sicherheitsanforderungen an die Software zu beziehen, nicht auf die fertigen Module (siehe Software- Modultest).

(ID:317511)

:quality(80)/p7i.vogel.de/wcms/51/96/51962a77f2a4b260373b39a489f53df9/0129137248v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fe/aa/feaa985d4c194037beaf377300204a9a/0129027271v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9e/0f/9e0f17482c43129af1be55fe688d4d55/0129009952v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/6c/22/6c22d187c749f899845158057cb92ad1/0129224894v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f5/51/f5516128b6a3176679f3291ef1f3c594/0129209328v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/32/4032d23b67ab8a52bf472277dc70a64f/0129074969v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/20/f6/20f65727ff461ea3d0b50fba948c0870/0129151989v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/c3/40c3d215918e778db9eb6529c768b402/0129101565v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ec/b6/ecb6affdf25f64050b0e7f4945b4e073/0129059153v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/73/1573bb05ef0a53c3b4a9473f9b4397f6/0128933070v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/dc/11/dc111931b22b80d8da8d0d57cb6ad2df/0128906295v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a2/7a/a27aa904af872f930c921fd4c551c17c/0129163687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/5b/b55ba0a82d6bc00fa36325c8f09964f7/0129125773v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/0c/660c31afa35398bac9be42f2be73fdc4/0129073529v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/35/9c35ed04fa562b190cbc496a695a6802/0128823288v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/e6/d7e6fe4124ec2efc726e9c3f2c2a4cfc/0128241940v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7d/68/7d68aecf780e15057f14df63731fb935/0127934402v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/c1/9bc1caaaf2b30471c3d187069d2d8e4b/0129101585v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/a5/afa55c840e96feccf31866821f1a0dd6/0129005497v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/d6/d9d68c274ac9c3c728978fac46c773ba/0129239468v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/53/c35394add74d23226fbd5c65833c0774/0129209052v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/13/281318524d236feca2118e358cfda889/0129146156v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/42/664290c8b08da36203a8b8882ef85a03/0129134208v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/9e/639e76b1a5edc6cb79a45b63aefadcfd/0129234417v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/57/0c57cee9533d090c98061b4352d1103d/0129219561v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/9a/ae9ad13f67e6dff52d1f20698c0edb64/0129210301v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c8/99/c899b8e16be139ab2d9dca640847f409/0129196388v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9d/6d/9d6d98dea8ab2337b21b11f79dafdd9a/0129189530v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/dd/cedd4fbd163cbbc2b782417158642ef3/0129140868v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f9/55/f9556fdbb91d741ebc0747c76ab58012/0129138496v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/69/1f/691f39ba12be3cad90eb88bdabc456a6/0127321404v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/cc/6acc4f803241cfe5b6d60560c0a2b4d9/0126684948v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/aa/efaae5a25fb0a4c55c434611033447af/0126532350v2.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/66/1f/661fa8e004810/heitec-logo-2024-1200px-ae.png)

:fill(fff,0)/p7i.vogel.de/companies/5f/15/5f157c2d880f4/ish-logo2020.jpg)

:quality(80)/p7i.vogel.de/wcms/81/e2/81e2300eaeb5ebf5ab354af0a88188da/0123055104v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b9/74/b97485b2d4a0788cd33e9000c817d0b7/0127890201v1.jpeg)