Anbieter zum Thema

Virtuelle Hybride: Sicherheit durch Virtualisierung

Die letzte Art der Virtualisierungstechnik, virtuelle Hybride, kombiniert eine oder mehrere virtualisierte oder Gast-Betriebssystem-Umgebungen mit Softwareapplikationen, die direkt auf der echten Hardware laufen. Um die Vielzahl der Applikationen für diese Technik zu überblicken, soll als Beispiel die nächste Generation von Smartphones dienen: Wir führen unsere Mobiltelefone überall mit uns. Wäre es nicht hervorragend, wenn es auch als eine Art Schlüsselanhänger zur Authentifizierung beim Internet-Banking, als virtuelle Kreditkarte oder als Führerschein und Reisepass fungieren könnte?

Diese Anwendungen erfordern ein Höchstmaß an Sicherheit. Da Smartphones aber immer beliebter werden, interessieren sich auch Hacker dafür. So haben bereits Dutzende von Viren ihren Weg in Symbian, dem beliebten Betriebssystem für mobile Anwendungen, gefunden. Wie bei universellen Betriebssystemen fehlt bei mobilen wie Linux, Windows Mobile und Symbian, ein Sicherheitsmodell. Eine sichere Hybridlösung umfasst ein sicheres Betriebssystem, das auf der reinen Hardware läuft (z.B. einem ARM-basierten SOC) und eine Virtualisierungstechnik, die unter der Kontrolle des Security-Kernels läuft.

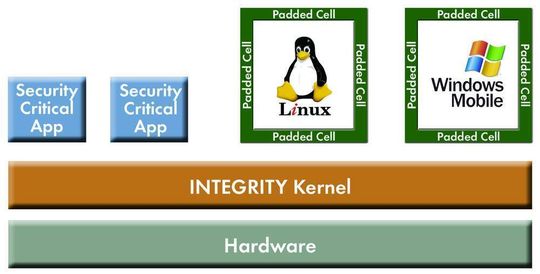

Ein Beispiel ist Green Hills Softwares sicherheitszertifiziertes RTOS INTEGRITY mit der Virtualisierungstechnik „Padded Cell“. Die Betriebsumgebung bietet eine sichere Trennung des Gastsystems (z.B. Linux) von sicherheitskritischen Applikationen wie digitale Identitätsanwendungen und dazugehörige Daten. Mit der Virtualisierung steht dem Anwender eine Multimedia-Betriebssystemumgebung zur Verfügung, während Viren und Schwachstellen als unschädlich gegenüber den abgeschotteten Sicherheitskomponenten angesehen werden (Bild 2). Sicherheitsapplikationen und das Standard-Multimedia-Betriebssystem sind auf einem einzigen SOC untergebracht, was Strom- und Fertigungskosten einspart.

Volle Virtualisierung oder Paravirtualisierung

Unsere Klassifizierung auf oberster Ebene unterteilt die Virtualisierung also in die drei Hauptbereiche Virtual IT, virtuelle Prototypen und virtuelle Hybride, die ihre Technik je nach Zielapplikation ausrichten. Innerhalb dieser Kategorien müssen die Implementierungen und Methoden weiter unterschieden werden in volle bzw. Paravirtualisierung. Computersystem-Virtualisierung lässt sich mittels voller Virtualisierung, Paravirtualisierung oder einer Kombination aus beiden implementieren. Bei einer vollen Virtualisierung werden unmodifizierte Gast-Betriebssysteme unterstützt. Bei Paravirtualisierung wird das Gast-Betriebssystem modifiziert, um die zu Grunde liegende Virtual Machine so zu verbessern, dass sie ihre beabsichtige Funktion erzielt. Paravirtualisierung kann auf CPU-Architekturen erforderlich sein, die ohne hardwareunterstützte Virtualisierung ausgestattet sind.

*David N. Kleidermacher ist Chief Technology Officer bei Green Hills Software. Kontakt: davek@ghs.com

Artikelfiles und Artikellinks

(ID:269148)

:quality(80)/p7i.vogel.de/wcms/51/96/51962a77f2a4b260373b39a489f53df9/0129137248v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/fe/aa/feaa985d4c194037beaf377300204a9a/0129027271v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9e/0f/9e0f17482c43129af1be55fe688d4d55/0129009952v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/6c/22/6c22d187c749f899845158057cb92ad1/0129224894v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f5/51/f5516128b6a3176679f3291ef1f3c594/0129209328v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/32/4032d23b67ab8a52bf472277dc70a64f/0129074969v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/20/f6/20f65727ff461ea3d0b50fba948c0870/0129151989v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/40/c3/40c3d215918e778db9eb6529c768b402/0129101565v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ec/b6/ecb6affdf25f64050b0e7f4945b4e073/0129059153v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/15/73/1573bb05ef0a53c3b4a9473f9b4397f6/0128933070v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/dc/11/dc111931b22b80d8da8d0d57cb6ad2df/0128906295v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a2/7a/a27aa904af872f930c921fd4c551c17c/0129163687v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b5/5b/b55ba0a82d6bc00fa36325c8f09964f7/0129125773v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/0c/660c31afa35398bac9be42f2be73fdc4/0129073529v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/35/9c35ed04fa562b190cbc496a695a6802/0128823288v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/e6/d7e6fe4124ec2efc726e9c3f2c2a4cfc/0128241940v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7d/68/7d68aecf780e15057f14df63731fb935/0127934402v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/9b/c1/9bc1caaaf2b30471c3d187069d2d8e4b/0129101585v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/af/a5/afa55c840e96feccf31866821f1a0dd6/0129005497v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/d6/d9d68c274ac9c3c728978fac46c773ba/0129239468v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c3/53/c35394add74d23226fbd5c65833c0774/0129209052v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/13/281318524d236feca2118e358cfda889/0129146156v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/42/664290c8b08da36203a8b8882ef85a03/0129134208v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/63/9e/639e76b1a5edc6cb79a45b63aefadcfd/0129234417v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/0c/57/0c57cee9533d090c98061b4352d1103d/0129219561v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ae/9a/ae9ad13f67e6dff52d1f20698c0edb64/0129210301v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c8/99/c899b8e16be139ab2d9dca640847f409/0129196388v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9d/6d/9d6d98dea8ab2337b21b11f79dafdd9a/0129189530v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ce/dd/cedd4fbd163cbbc2b782417158642ef3/0129140868v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/f9/55/f9556fdbb91d741ebc0747c76ab58012/0129138496v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/69/1f/691f39ba12be3cad90eb88bdabc456a6/0127321404v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/cc/6acc4f803241cfe5b6d60560c0a2b4d9/0126684948v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/aa/efaae5a25fb0a4c55c434611033447af/0126532350v2.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/62/5e/625ea073a6efe/eepd-just-embedded-4zu1.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/65/f1/65f186172d9f0/syslogic-logotype-alt-navy-mint.jpeg)

:quality(80)/p7i.vogel.de/wcms/c1/82/c1822b7d15e7c5fcb65733eae4a8fd81/0125478065v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/06/13/06130eef8e87a6e4cf94b32f04251a16/0126596906v2.jpeg)