ARM TrustZone Sicherheit für Android-basierte Smartphones und Tablets

Die Sicherheit für private Kommunikation, Digital Rights Management (DRM) und Finanztransaktionen wird auch für Android-basierte Geräte immer wichtiger. Die ARM TrustZone trägt hier zu mehr Sicherheit bei.

Anbieter zum Thema

Als die ersten Android-basierten Smartphones im September 2008 vorgestellt wurden, pries Google die Sicherheitsarchitektur als große Innovation gegenüber anderen Smartphone-Betriebssystemen. Auf der Android-Website hieß es: „Ein zentraler Punkt der Android-Sicherheitsarchitektur ist, dass keine Anwendung die Berechtigung hat, eine Handlung auszuführen, die andere Anwendungen, das Betriebssystem oder den Anwender beeinträchtigt.“

Nur Tage nach der Markteinführung des ersten Android-Smartphones wurde eine schwere Sicherheitslücke in der Web-Browser-Software des Telefons entdeckt. Der Browser war Teil von Millionen Open-Source-Codezeilen, die Googles Entwickler als Ganzes in das System integriert haben, ohne ein gründliches Verständnis über deren interne Wirkung bzw. deren Hintergrund zu haben.

Im November 2008 fanden Hacker dann einen noch schwereren Fehler im OS, der die Installation beliebiger Programme auf dem Smartphone erlaubte und Google zu folgender Äußerung nötigte: „Wir haben versucht, Android so sicher wie möglich zu machen. Das Problem ist definitiv ein schwerer Fehler. Wir stufen es als hohes Sicherheitsrisiko ein, da der Root-Zugriff auf dem Gerät unsere Applikations-Sandbox durchbricht.“

Android hat sich seitdem als hervorragende Multimedia-Plattform bewährt, bietet dem Benutzer alle möglichen Anwendungen und eine offene Entwicklungsumgebung, die in hohem Maße Innovation und Produktivität ermöglicht. Dennoch hindert die Unfähigkeit von Android und anderen universellen Multimedia-Betriebssystemen die Anwender, Unternehmen und Infrastrukturanbieter daran, das Vertrauen zu entwickeln, sicherheitskritische Funktionen auf Smartphones zu installieren.

Immer wieder ist es zu Hackerangriffen auf diese Betriebssysteme gekommen, sodass keine Smartphone-Plattform letztlich immun dagegen ist. Noch schlimmer ist es, wenn Dienstanbieter Smartphones und Tablets mit sicherheitskritischen Aufgaben belegen, ohne dabei die Risiken zu bedenken.

Warum sollten wir unseren digitalen Identitäten vertrauen und unser Geld einer Technologie anvertrauen, die nicht imstande ist, Schutz gegen immer mehr und immer raffiniertere Hacker zu bieten? Wir wollen unseren Smartphones vertrauen, wenn es um die Sicherung unserer Identität, mobilen Zahlung, Kfz-Fernsteuerung und unternehmensinterner Informationsverarbeitung geht. Leider fehlt dazu aber die erforderliche vertrauenswürde Plattform.

Einführung der TrustZone-Technik

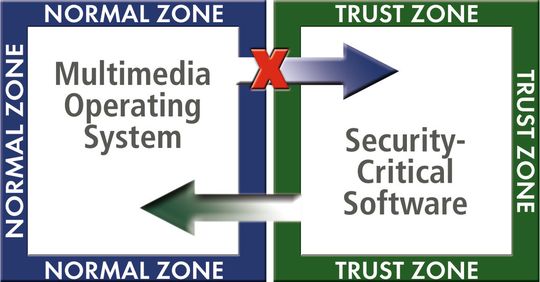

Eine Lösung für dieses Problem liegt in einer oft übersehenen und unterschätzten Funktion moderner Mikroprozessoren für tragbare Geräte: Die ARM TrustZone ermöglicht eine spezielle, hardware-basierte Form der Systemvirtualisierung. TrustZone bietet zwei Bereiche: einen „normalen“ Bereich und einen „Trust“- bzw. „sicheren“ Bereich. Das Multimedia-Betriebssystem (das der Anwender normalerweise sieht) läuft dabei im normalen Bereich, während sicherheitskritische Software im sicheren Bereich ausgeführt wird (Bild 1).

Während Supervisor-Mode-Software für den sicheren Bereich imstande ist, auf den Speicher im normalen Bereich zuzugreifen, ist dies umgekehrt nicht möglich. Der normale Bereich agiert daher als virtuelle Maschine unter der Kontrolle eines Hypervisors, der im sicheren Bereich läuft. Im Gegensatz zu anderen Hardware-Virtualisierungstechniken wie Intel VT, verursacht das Gast-Betriebssystem des normalen Bereichs keinen Ausführungs-Overhead, auch wenn es ohne TrustZone läuft. TrustZone beseitigt damit die Performance-Barriere als größte Hürde bei der Einführung der Systemvirtualisierung in stromsparenden Geräten.

(ID:37563310)

:quality(80)/p7i.vogel.de/wcms/59/bf/59bfd2822d711b0ae2cb9383b679f38d/0129302533v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/c1/94/c19403fe0194686b2f4911be7e1e9539/0129294209v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e6/72/e67279e23a3267a463edf3e3f55c8e81/0129260553v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/28/0f/280fe550dfb032b53edbaac11d09bced/0129337134v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/21/29218000af0daabca33bf8a7947b61ad/0129310204v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/2b/5d/2b5d6ddedab3fdcaf528ff1caf650433/0129302953v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/57/7b5725dd2e7545ab4904a9b7a3735721/0129309389v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/b2/9c/b29ce10d1817d4b67968dfb737d812b7/0129308255v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4b/c5/4bc5a6e591592fac9c3f05b77b8c237f/0129307845v4.jpeg)

:quality(80)/p7i.vogel.de/wcms/61/85/6185c7a5619aba866e3b237690bea839/0129334467v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/3c/88/3c8863ad57e80adc0acb9c9d9ea30351/0129319571v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/4e/f2/4ef224fde728985d8b9630eb0fa37909/0129293948v3.jpeg)

:quality(80)/p7i.vogel.de/wcms/c7/f6/c7f61d0437c7f8fca3c6ff947ba2ad62/0129322490v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/66/0c/660c31afa35398bac9be42f2be73fdc4/0129073529v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9c/35/9c35ed04fa562b190cbc496a695a6802/0128823288v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/d7/e6/d7e6fe4124ec2efc726e9c3f2c2a4cfc/0128241940v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/e6/0a/e60ae162bd38bfc111ecf434d5c5fbd7/0129308123v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/75/c0/75c0d5ccd1cee4e66dbd5f3ed02efd0a/0129305300v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/a7/8c/a78c5f851db209abb1540909918fbf4a/0129260768v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/9a/51/9a5199a5ad49e895b4aef7e04fe629e2/0129255110v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/d9/d6/d9d68c274ac9c3c728978fac46c773ba/0129239468v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/52/7a/527ad5ae7d10b9e34b72570639d7870c/plagiarius-zwerg-gnome-2849x1602v1.jpeg)

:quality(80)/p7i.vogel.de/wcms/43/43/4343a389b15f84f683b7d1cdb4745d23/0129331527v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/89/6b/896bbee46d0440c8a01ce4d0dab325f0/0129302555v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/69/1f/691f39ba12be3cad90eb88bdabc456a6/0127321404v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/6a/cc/6acc4f803241cfe5b6d60560c0a2b4d9/0126684948v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/ef/aa/efaae5a25fb0a4c55c434611033447af/0126532350v2.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/66/f6/66f673630a98a/logo-mc-rgb-300x300.png)

:fill(fff,0)/p7i.vogel.de/companies/5f/15/5f157c2d880f4/ish-logo2020.jpg)

:fill(fff,0)/p7i.vogel.de/companies/68/25/6825cd91dbb00/logo-pp-rot-quadratzuschnitt-inv512px.png)

:quality(80)/p7i.vogel.de/wcms/51/be/51beb098c6a7b0e36878e833cb53a5c2/0128222643v2.jpeg)

:quality(80)/p7i.vogel.de/wcms/8d/54/8d5412b9ffb34997d53cdc03fcbe69ba/0124123503v1.jpeg)